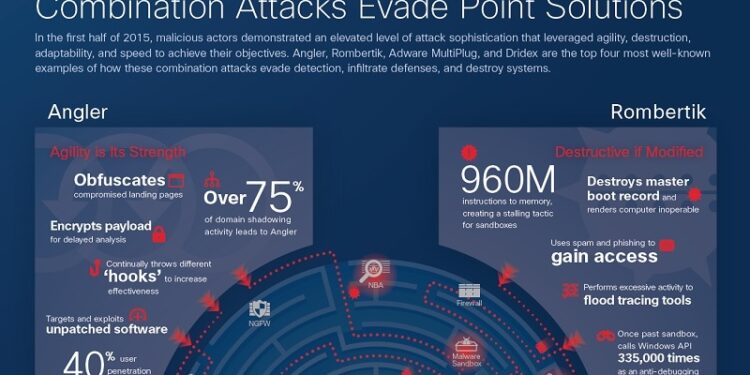

Es imprescindible reducir el tiempo de detección para combatir kits de explotación, ransomware o malware ‘mutante’, según el Informe Semestral de Seguridad de Cisco. Con el fin de hacer frente a unas ciber-amenazas cada vez más sofisticadas y persistentes, es imprescindible que las organizaciones reduzcan el tiempo que tardan en detectarlas y mitigarlas. Así se desprende del Informe Semestral de Seguridad de Cisco 2015, que analiza las principales tendencias de ciber-seguridad durante la primera mitad del presente año y desvela cómo la evolución hacia el Internet of Everything y la transformación digital está generando nuevos vectores de ataque y nuevas oportunidades de lucro para los ciber-criminales. Amenazas asociadas con Flash y explotadas por kits como Angler, la evolución de ransomware o campañas de malware ‘mutante’ como Dridex requieren imperiosamente reducir los tiempos de detección, que actualmente se sitúan entre los 100 y 200 días según las estimaciones de la industria frente a las 46 horas de media que ofrecen las soluciones de nueva generación como Cisco Advanced Malware Protection (AMP) que incluye seguridad retrospectiva.

Las conclusiones también inciden en la necesidad de adoptar soluciones integradas en lugar de puntuales, apostar por proveedores contrastados y apoyarse en servicios profesionales de evaluación y recomendación. Igualmente, la industria y los expertos en geopolítica demandan un nuevo marco regulatorio global de ciber-seguridad para poder sostener el crecimiento económico en la nueva economía digital.

Principales claves del Informe

Angler: los adversarios se esconden entre las sombras. Con un índice de éxito del 40 por ciento, Angler es actualmente uno de los kits de explotación más sofisticado y utilizado, debido principalmente a su capacidad para aprovechar las vulnerabilidades de Flash, Java, Internet Explorer y Silverlight y para evitar su detección mediante ‘domain shadowing’, una técnica que consiste en utilizar el registro de los dominios de usuarios para crear subdominios e insertar contenido malicioso.

Flash ha vuelto. La explotación de vulnerabilidades de Adobe Flash -integradas en kits de explotación como Angler y Nuclear- está aumentando. Esto se debe a la falta de parcheo automatizado en las empresas y a las escasas actualizaciones inmediatas por parte de los consumidores. En la primera mitad de 2015 el número de vulnerabilidades de Adobe Flash Player detectadas por el sistema Common Vulnerabilities and Exposure (CVE) se ha incrementado un 66 por ciento frente a 2014. Si se mantiene este ritmo, Flash podría establecer un nuevo récord en cuanto a número de CVEs detectados a lo largo del año.

La evolución de ransomware – Ransomware (malware que restringe el acceso a determinadas partes del sistema infectado y pide un rescate a cambio de eliminarlo) sigue siendo enormemente lucrativo para los ciber-criminales, quienes crean nuevas variantes continuamente con el agravante de que están completamente automatizadas y se ofrecen desde la ‘web profunda’, solicitando el rescate en cripto-monedas como bitcoin para evitar su rastreo.

Dridex: campañas cambiantes sobre la marcha. Los creadores de estas campañas que mutan con rapidez tienen amplios conocimientos para evitar las medidas de seguridad, incluyendo técnicas como alterar rápidamente el contenido de los e-mails, archivos adjuntos o sitios web de referencia y lanzar nuevas campañas, forzando a los antivirus tradicionales a detectarlas nuevamente.

Recomendaciones

La batalla entre ciber-criminales y proveedores de seguridad -marcada principalmente por la rápida innovación en técnicas de ataque y defensa- se está acelerando, generando un mayor riesgo para empresas y usuarios. Los proveedores deben así centrarse en el diseño de soluciones de seguridad integradas que ayuden a las organizaciones a ser más proactivas y a establecer políticas alineadas con los usuarios, los procesos y la tecnología.

Defensa integrada. Las organizaciones demandan soluciones de seguridad integradas en lugar de puntuales, que permitan incluir la seguridad en todas partes y reforzarla en cualquier punto, desde el data center hasta los terminales, las oficinas remotas y el Cloud.

Servicios profesionales. La proliferación de amenazas avanzadas, dinámicas y persistentes, la creciente carencia de expertos en ciber-seguridad y la fragmentación de la industria requiere que las organizaciones se apoyen en servicios profesionales efectivos.

Marco regulatorio global de ciber-seguridad. Es necesario establecer un marco regulatorio global y cohesionado en el que participen múltiples Gobiernos y empresas para evitar problemas jurisdiccionales a la hora de hacer frente a las ciber-amenazas, resolver los problemas geopolíticos y sostener el crecimiento económico.

Proveedores contrastados. Para que un proveedor tecnológico pueda considerarse contratado y fiable debe integrar la seguridad desde el principio, en todas sus soluciones y a través de todo su ciclo de vida, desde el proceso de desarrollo y test hasta la cadena de suministro y soporte.